Voici à quoi ressemble l'Internet d'un hyper prudent

Code binaire. Geralt License by

La loi sur le renseignement fait craindre pour la protection de la vie privée. Mais les risques existent déjà, et certains s'en protègent mieux que vous.

Internet, ce vaste monde, dont l'utilisateur moyen –vous et moi– se sert beaucoup mais auquel il ne comprend pas grand chose. Monsieur tout-le-monde achète, c'est un exemple, son ordinateur à la Fnac, utilise Windows, SFR, Facebook et laisse traîner des cookies espions derrière lui. Ah! cible parfaite du tracking, cette méthode commerciale qui vise à connaître les goûts d'une personne connectée pour mieux lui adresser des publicités personnalisées sur ses différentes pages de navigation. L'internaute insouciant protège son ordinateur par un code de quelques caractères et ses conversations privées sont entre les mains de Gmail.

Aeris –c'est un pseudo– surfe loin de ce modèle de candeur. Ce Parisien de 30 ans est ingénieur en développement logiciel dans l’industrie (aéronautique, ferroviaire, militaire…), ce qui implique qu'il soit habilité Confidentiel Défense.

À titre personnel, il participe au projet NSA-observer, un site recensant les documents livrés par Edward Snowden pour décrypter les programmes de surveillance des services de renseignements américains. Souriant et engageant, Aeris n'est pas vraiment l'image d'Épinal du paranoïaque. Mais les sujets sensibles qu'il traite l'invitent à un niveau de prudence que nous autres, citoyens lambda, n'avons pas forcément besoin d'atteindre au quotidien. Pourtant, sa façon d'utiliser le réseau est instructive à plus d'un titre.

1.Ordinateur et système d'exploitation maisonPC vide, Linux

Commençons par le début. Quand Aeris achète un ordinateur, il se procure une machine vide. Sans rien. C'est lui qui installe le disque dur, la carte mère et le reste des composants. Il se protège ainsi des potentiels logiciels espions implantés dans les machines, comme le cas du constructeur Lenovo dont nous vous parlions il y a quelques mois.

Ensuite bien sûr, c'est au tour des logiciels. Le do it yourself, «c'est fun», dit-il dans un sourire, mais ça lui permet surtout de savoir ce qu'il y a dans son PC.

Ah oui, parce qu'il achète un PC. C'est plus commode qu'un Mac pour installer Linux. Et comme tous les geeks qui se respectent, Linux est son système d'exploitation. Rien à voir avec un effet de mode ou de distinction. C'est un logiciel libre et coopératif, ce qui veut dire que son code source, son ADN en quelque sorte, est ouvert. Il est visible et améliorable par tout le monde: une garantie de fiabilité, selon lui. Comme une maison dont on pourrait regarder les plans pour s'assurer qu'il n'y a pas de cachette ni de caméra indiscrète. «On est jamais sûrs à 100%, mais on a confiance, explique le spécialiste. Parce que s'il y avait une faille, quelqu'un l'aurait repérée, ça se saurait.»

En revanche derrière Windows et MacOS, qui sont des logiciels dit propriétaires, personne, en dehors des informaticiens qui les conçoivent, ne sait de quoi est composé le code source.

Les fondations sont posées. Maintenant, place aux verrous.

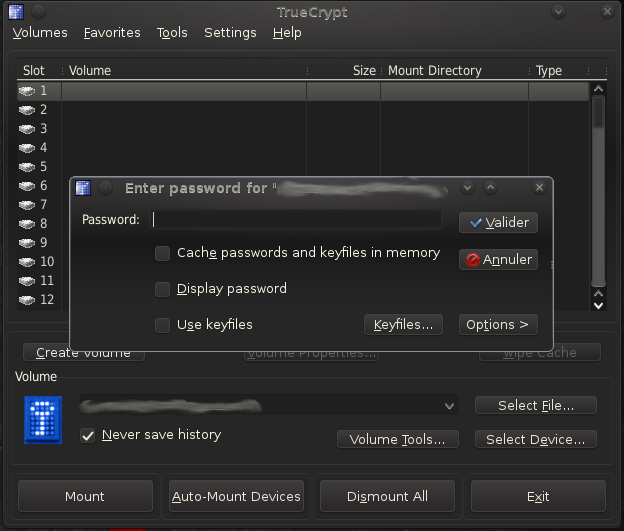

2.Trois codes, dont un faux pour tout détruireToken

L'un des niveaux de chiffrement de l'ordinateur d'Aeris.

Restent quelques barrières à passer avant le world wide web. Et pour cause: «Avec une clé USB, je peux accéder à toutes les informations d'un ordinateur "protégé" par un code d'utilisateur, explique Aeris. Il me suffit de le démarrer sur la clé sans même ouvrir la session.»

Bon, nous voilà rhabillés pour l'hiver. Sur son ordinateur en revanche, rien n'est lisible par un potentiel intrus. Les disques durs d'Aeris sont chiffrés avec trois niveaux de code. L'un d'entre eux est contenu dans un Token, sorte de clé USB très fine qu'il garde dans sa poche. Ce générateur de mots de passe est nécessaire pour allumer son ordinateur. C'est une solution d'authentification considérée comme forte. Le Token s'accompagne d'un mot de passe.

Aeris a également programmé un mot de passe autodestructeur. Si par hasard quelqu'un souhaitait lui extorquer son code, il est capable de couper l'accès à tous les contenus de son ordinateur dès l'allumage.

Tant qu'à faire, il a un autre code pour les documents ultras confidentiels qu'il conserve. Et en fait, il a un ordinateur «qui n'a jamais vu et ne verra jamais Internet» (un ordinateur air-gapped) qui lui sert de stockage en parallèle. Euh... il se peut qu'un disque dur externe suffise pour éviter à nos photos de famille de rencontrer un vilain virus?

Les Tokens qui permettent à Aeris de chiffrer son disque dur.

3.Internet c'est luiRésolveur DNS et serveur perso

Chez Aeris, sous un fouillis de câbles, se trouve une petite boite, plus petite qu'une box Internet. Elle lui a coûté 40 dollars –un Rasberry Pi plus un câble réseau– et c'est son serveur personnel. La machine stocke ses données en ligne... mais dans son appartement. C'est lui qui héberge son cloud, son serveur mail et d'autres outils. Il paye 40 euros supplémentaires par mois pour stocker ce qui dépasse ses capacités de stockage personnelles.

Le serveur d'Aeris.

Il est tout de même relié au réseau par un fournisseur d'accès à Internet (FAI), OVH en l'occurrence. Mais ce n'est qu'un outil qui lui fournit l'ADSL. Aeris utilise un VPN, c'est-à-dire un intermédiaire entre le FAI et Internet. Le VPN encode son activité sur Internet –disons qu'il la met dans une boite opaque–, de sorte que le fournisseur de réseau n'a pas accès à ses connexions (les sites visités, les messages échangés...). Tout ce que voit le FAI, c'est qu'Aeris utilise un VPN –la boite donc, mais pas son contenu. Encore faut-il savoir mettre en place cet outil soit-même (comme Aeris) ou payer un prestataire de confiance. Comptez une dizaine d'euros par mois.

Et quand Aeris visite un site, ce n'est pas OVH qui le renvoie vers la page souhaitée. L'informaticien s'en charge par le biais d'un résolveur DNS: Unbound dans son cas.

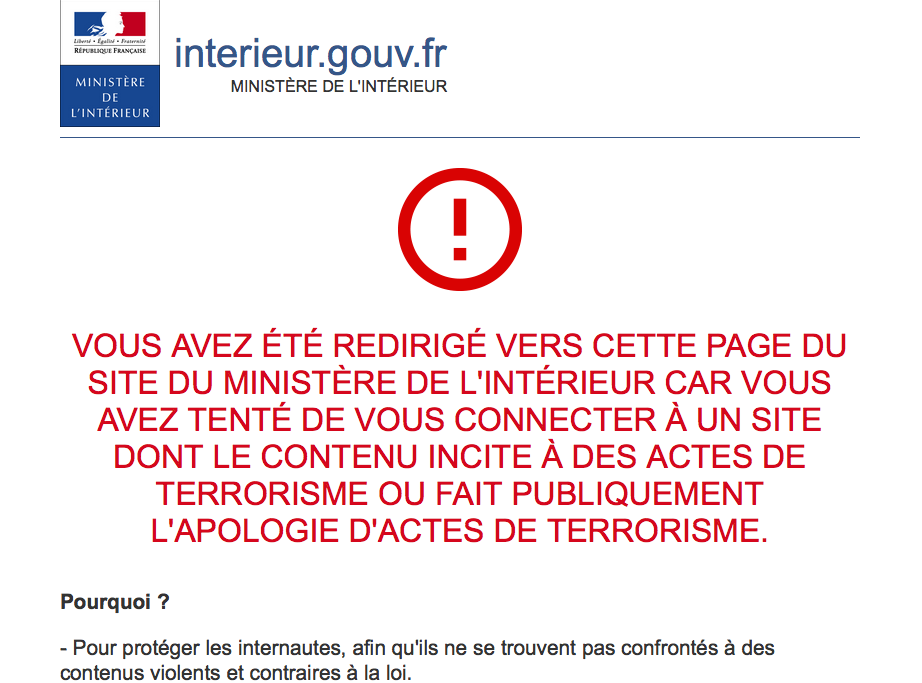

Capture d'écran: le message du gouvernement français lorsqu'on essaye d'accéder à un site interdit

Normalement, les FAI se servent du Système de noms de domaine (DNS), l'équivalent des pages jaunes d'Internet, pour diriger l'internaute vers la destination demandée (Slate.fr, par exemple et par hasard).

Aeris n'utilise pas ce service, il cherche directement dans le répertoire des adresses numériques. Comme si au lieu d'appeler le 118-218 pour obtenir un numéro, vous tourniez les pages du bottin. Ce faisant, il contourne certaines restrictions imposées au FAI. Depuis la loi antiterroriste de novembre 2014, il est effectivement possible d'interdire administrativement l'accès à des sites faisant l'apologie du terrorisme. Le décret s'applique aussi aux sites pédophiles. Ce sont en réalité les FAI qui appliquent cette interdiction. Si quelqu'un demande islamic-news.info –dont l'interdiction a fait polémique–, ils le renvoient vers une page du ministère de l'Intérieur indiquant que ce contenu est illicite et bloqué.

Le Résolveur DNS résout ce détournement. Pour Aeris, c'est une question de principe et d'anticipation:

«Je souhaite pouvoir visiter ces sites, même si je ne consomme pas leur contenu, ne serait-ce que pour me faire mon avis. Pouvoir le faire me paraît important, parce que le gouvernement pourrait bloquer n'importe quoi. C'est comme ça que s'y prend le gouvernement chinois pour censurer certains sites.»

4.Brouiller les pistesTor

Sur Internet, Aeris emprunte les voies du Darknet par le biais de Tor. Un réseau anonyme où tout est permis puisque rien ne permet de remonter jusqu'à l'internaute qui agirait, et beaucoup le font, illégalement. C'est le paradis des ventes d'armes, de drogue et d'images pédophiles. Mais il est aussi permis de vouloir préserver son identité tout en agissant dans la légalité.

Quelques sites sont cependant récalcitrants à Tor, et redoublent par exemple de captchas qui  entravent

la navigation. Pour certains d'entre eux, et surtout pour Wikipédia,

dont les pages ne peuvent pas être éditées sur Tor, Aeris passe «en clair»:

entravent

la navigation. Pour certains d'entre eux, et surtout pour Wikipédia,

dont les pages ne peuvent pas être éditées sur Tor, Aeris passe «en clair»:

«La protection des données sur Internet, c'est toujours une question de compromis.»

Il utilise alors Firefox, navigateur dont le code source est accessible. Il y a aussi Chromium, mais celui-là ne gagne pas sa confiance: «Il dépend trop de Google.»

Aeris a aussi d'autres préférences, comme par exemple Duckduckgo pour son moteur de recherche.

Et même sous ces auspices, quelques outils de vigilance restent de mise.

5.Tenir les espions à distanceuBlog, No script, Request policy, Monster Cookies

Adblock a changé la navigation de beaucoup d'internautes. Cette extension, installée sur un navigateur, bloque un certain nombre de publicités sur Internet. Des comme elle, Aeris en a des dizaines.

À commencer par uBlock, l'équivalent d'Adblock: stoppeur de pub et un peu de tracking. Mais Aeris fait aussi la chasse aux autres contenus cachés et potentiellement espions qui circulent à notre insu sur les pages web. No Script lui permet de bloquer les éléments codés en Flash et en Java Script. Se priver du premier «passe très bien», Java Script en revanche est un langage de programmation très répandu, utilisé pour rendre les sites plus esthétiques. Pour Aeris:

«C'est purement visuel. Sauf exception, on pourrait s'en passer. Or c'est intrusif, Snowden a montré que la NSA s'est servi de ces bouts de codes comme vecteur d'attaque, pour prendre le contrôle d'un ordinateur par exemple.»

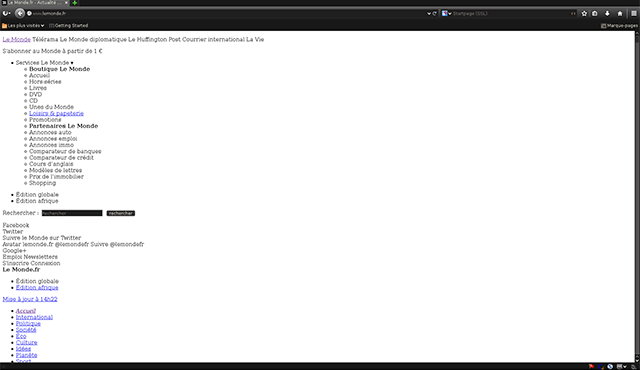

La page d'accueil du Monde, par défaut sur l'écran d'Aeris.

Les développeurs n'étant pas tous de son avis, certains sites sont illisibles sans Java Script. Tumblr par exemple. «Je décide au feeling, explique Aeris. Si c'était techniquement nécessaire de recourir à Java Script ou si c'est le site d'une association ou d'un développeur que je connais par exemple, je débloque.»

Il y a aussi des sites qu'il continue à regarder en version «toute moche». Avec un fond blanc et un menu vertical interminable, mais dont les contenus restent accessibles.

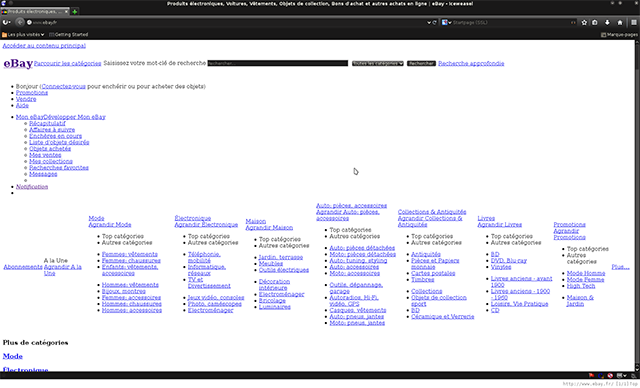

La page d'accueil d'eBay, par défaut sur l'écran d'Aeris.

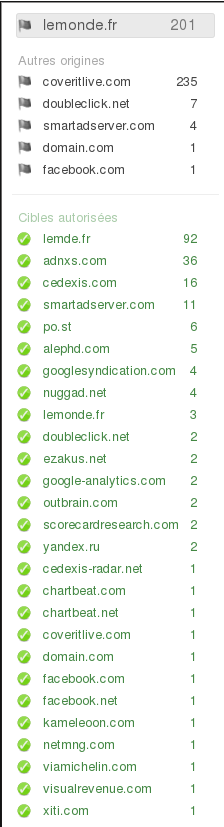

Dernière botte de l'informaticien: Request Policy. Il analyse tout ce qui, sur un site, ne vient pas du nom de domaine, ce qui est hébergé sur un autre site, un autre serveur. Les contenus extérieurs –image, police de caractère...– sont monnaie courante partout. Sur lemonde.fr, il y a du contenu provenant d'un site russe, de Google ou encore de Facebook. Être présent sur de nombreux sites permet potentiellement de reconstituer le chemin numérique d'un internaute. Aeris a appris à les identifier.

«Dès qu'on sent qu'il y a un malaise, on arrête.»

Liste des sites impliqués sur une page du monde.fr.

Liste des sites impliqués sur une page du monde.fr.

Citons encore MonsterCookies: ce logiciel signale qui dépose sur votre ordinateur des cookies, ces témoins de connexion qui marquent le passage sur un site. Ces potentiels mouchards sont très controversés mais ont leur utilité pour identifier un usager d'un site. «Si Google dépose un cookie quand je suis sur Google, OK. Mais pourquoi Google déposerait un cookie quand je suis sur Le Monde», s'interroge Aeris?

Une même entité peu ainsi recouper les comportements d'un internaute sur plusieurs sites et lui proposer des publicités adaptées.

Tout ça corse parfois vraiment les choses. Le paiement en ligne, par exemple, ne semble pas être un jeu d'enfant:

Okaaaaay… Donc #3DSecure, c'est 11 redirections web, dont 1 page obligatoirement avec JS, avec passage par le smartphone… 1/2

— Aeris (@aeris22) 11 Juin 2014

En bitcoin peut-être?

Cher @ComiteRMLL, y'aurait pas plutôt moyen de vous payer l'hébergement en #bitcoin ? Non parce que #3DSecure…

— Aeris (@aeris22) 11 Juin 2014

6.Hygiène de baseMise à jour et historique

Surprenant: Aeris n'a pas d'antivirus, ils ne sont pas nécessaires sur Linux. En revanche, son historique est effacé automatiquement tous les dix jours, et les mises à jour sont effectuées quotidiennement:

«C'est la première chose que je fais quand j'allume mon ordinateur. Ca prend quelques secondes, sans redémarrer. OK, on a l'air de paranos avec nos trucs de protection, mais toute personne devrait faire ça au minimum toutes les semaines. Ne pas être à jour pendant une semaine, c'est juste du suicide actuellement avec les risques d'infections et de virus qui circulent.»

7.Conversations vraiment privéesGPG, Kontact, réponse automatique

Le nœud de la confidentialité sur Internet, c'est avant tout les communications. Aeris refuse tout bonnement Facebook, qui n'assure aucune protection pour ses données. À contrecœur mais sans regret. C'est le seul site qu'il pense à mentionner quand on lui demande si sa pratique d'Internet est pénalisante.

Par contre, Aeris utilise Twitter, sous pseudonyme, parce qu'il s'y passe quand même des choses. Mais il préfère le site de microblogging StatusNet, qu'il héberge lui-même et sur lequel il a une centaine de contacts, des connaisseurs comme lui.

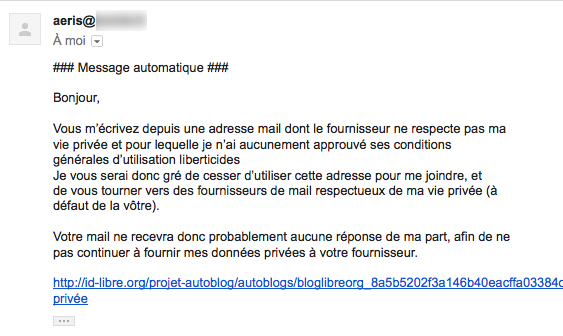

Pour les mails: Gmail, Hotmail et les autres messageries de cette trempe sont bannies. D'ailleurs, quand vous lui envoyez un mail depuis l'un de ces clients mail, vous recevez le message suivant:

Ce lien qui vous explique comment respecter, sinon votre vie privée, au moins celle de vos interlocuteurs, accompagne son mail automatique. Le titre de l'article est évocateur: «Et puis merde à la vie privée».

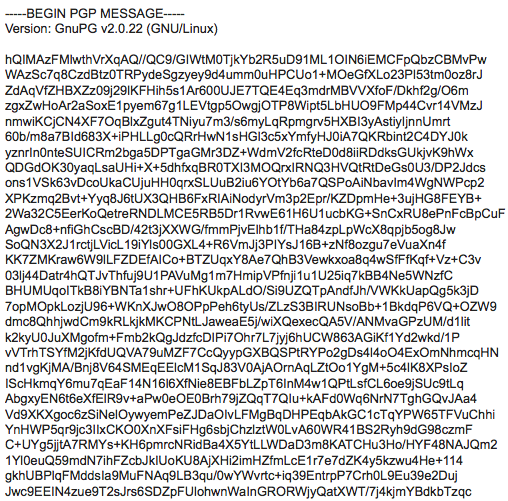

Aeris, lui, utilise Kontact –mais ça pourrait être Thunderbird ou Enigmail. Et il s'est armé d'une clé GPG. Il s'agit d'un code de chiffrement personnel à deux versants. D'un côté un cadenas, divulgué à tout le monde, et de l'autre la clé qui permet de l'ouvrir et que le propriétaire est le seul à posséder.

La clé numérique d'Aeris, par exemple, est affichée dans sa présentation sur Twitter et en signature de ses mails. C'est le cadenas. Tout le monde peut lui envoyer des messages qu'il est le seul à pouvoir déchiffrer grâce à sa clé privée, et qui ressemblent à ça:

Les quelques éléments présentés ici ne sont qu'une petite partie des efforts que fait Aeris au quotidien pour «faire du propre». Mais il est bien loin de s'en plaindre: «ça se mange sans faim», plaisante-t-il. Car pour lui, il s'agit simplement d'«utiliser Internet comme on aurait du le faire depuis la nuit des temps»: des relations directes entre individus, sans intermédiaire.

Aeris est conscient que les premiers pas ne sont pas faciles. Il partage ses trucs et astuces lors de Cafés vie privée, des rencontres informelles ouvertes à tous ceux qui souhaitent apprendre à prendre la main sur leurs données personnelles.

8.Téléphone pour téléphonerSMS Secure, appli IMSI Catcher

Pour ce qui est de l'Internet mobile, un geek vraiment prudent s'en passera. Le smartphone, c'est «une usine à géolocalisation», assure Aeris. «L'opérateur sait où tu es en permanence». Très peu pour lui donc, on l'aura deviné.

Un téléphone pour téléphoner donc, et envoyer des SMS, sans forfait data, seulement le wi-fi quelque fois. Ses applis lui ressemblent: Open Street Map pour trouver son chemin à l'occasion, KeePassX pour générer des mots de passe temporaires associés à ses comptes (Twitter...), et surtout Androïd IMSI Catcher! L'application mobile détecte les systèmes d'espionnage mobiles qui captent toutes les données des téléphones alentour. Elle a déjà servi pendant les manifestations contre le Projet de loi sur le renseignement, affirme-t-il.

Misao

a écrit le 04.06.2015 à 15 h 13

Euh... l'étape d'après c'est une yourte dans les Pyrénées et popo dans la sciure pendant que les chèvres font le gué en prévision de l'attaque de drone qui légitimera enfin cette vie monacale ?

Si vous prenez votre pied comme ça, pourquoi pas hein, je trouve ça drôle :-)

Pour les autres, l'été arrive et les terrasses sont bondées ! Enjoy life !

pouetpouet

a écrit le 04.06.2015 à 17 h 10

Ce type a beau être paranoïaque, il est plutôt en retard sur l'actualité... parce qu'il est bien connu depuis déjà quelques années que Tor est compromis. D'ailleurs, il est majoritairement financé par le gouvernement fédéral américain... Sinon j'ai envie de dire : ce type a le profil parfait pour devenir suspect auprès des autorités. N'importe qui surveillant les tuyaux verrait ce type d'activité réseau comme suspecte...

Enfin, ça reste un sacré travail d'avoir mis en place tout ça. Et puis, naviguer sans Javascript, j'ai pitié de lui, ça doit pas être marrant de naviguer....

Rico_

a écrit le 04.06.2015 à 18 h 31

Bon pourquoi pas, si l'on est habilité Très secret défense et que l'on ramène a la maison des plans de missiles nucléaires. (confidentiel défense n'est pas une habilitation très élevée).

Sinon c'est vrai que çà complique bien la vie et qu'a ce compte la autant s’envoyer des pigeons voyageurs.

Imaginez le sketch : je démarre mon PC (linux c'est pas un mac avec l'OS sur mémoire flash...), je me connecte a mon VPN, je me connecte a ma box proxy perso, qui se connecte a la box de mon FAI.

Bon, je démarre TOR (et non torn). initialisation, ok, je peut aller sur domino's pizza commander une peperoni / champignon.

Tout ca pour cacher a google qu'on aime le fromage allégé ou les chaussettes en angora...

Sans compter que plusieurs sites (et pas seulement wikipedia) sont inaccessibles lorsqu'on utilise le navigateur TOR, Easyjet par exemple ne vous laisse pas commander un billet...

Ps : J'ai bien ri Misao car un des mes amis vis dans une yourte dans les Pyrénées et dispose de toilettes "sèches"...au fond du bois...Par contre il a un mobile 4G...

benben_leader

a écrit le 05.06.2015 à 15 h 56

La personne décrite doit très certainement avoir une vie "IRL" comme la votre. C'est juste sa vie "virtuelle" qui est différente car il prend des précautions.

Vous regardez des deux côtés de la route avant de traverser ? Lui c'est pareil, que ce soit en vrai ou sur son ordinateur.

Et ça n'empêche pas de se faire une mousse bien fraîche.

yak

a écrit le 05.06.2015 à 16 h 29

Gageaons que Misao, lui, n'a "rien à se reprocher" comme il doit le dire...

Aeris c'est la chêvre... et Misao le mouton ;-)

Maskkagaz

a écrit le 05.06.2015 à 16 h 31

2 choses,

- l'argument du retour à la bougie, yourte etc... est le niveau zéro de la réflexion

- reposez-vous bien dans l'ignorance, vous ne savez pas ce qu'on fait de vos données, ce n'est pas grave, d'autres s'y intéressent avec gourmandise. Les problèmes viendront dans le futur, pas maintenant hein mais dans 20/30 ans lorsque la technologie aura bien évolué.

shampoing

a écrit le 08.06.2015 à 8 h 51

Pourquoi n'utilise-t-il pas tout simplement un PC "garbage" avec lequel il pourrait surfé comme monsieur tout le monde ? Vu qu'il a des jobs qui lui imposent d'avoir un niveau confidentiel je trouve ridicule qu'il s'impose son travail dans sa vie privée.

Un simple PC à 600 euro avec un bon vieux windows pour jouer et surf ça ne va pas le flinguer... Au pire il y fait tourner un live cd sans dd dans la machine et c'est bon il peut aller sur facebook, et ça m'étonne drôlement qu'il regret de ne pas utilisé facebook quand on sait qu'une part des investisseurs font partie des services de renseignement amerlock et que facebook est clairement une usine à vendre des renseignement à tout va que ce soit pour le commerce, l'étude comportemental... c'est comme ça qu'il font le plus de blé non ? La pub; sérieux ?

Dans tout les cas ça lui coutera moins cher en temps et argent que son installation et ses précautions.

Surtout que bon, ce qu'il fait ça en valait la peine il y a +dix ans, ça avait de l'utilité.

Aujourd'hui (et y a des années quand même) l'https est corrompu par man in the middle, les FAI font du deep packet inspection, les renseignements de tout bords filtrent tout ce qui peut l'être par le biais des réseaux sociaux / forum / moteur de recherche avec du data mining de masse (y a même des personnes qui sont payées pour le faire, des particuliers, comme ceux qui étaient payés par la les ayant droits il me semble; chasse au warez et tout)... et apparemment là ils ont trouvé le moyen de le faire à la source et avec l'aide de la législation (man in the middle à l'échelle national, GG les gars, on ne peut pas faire mieux).

Donc ça vaut zéro son surf sur vpn, proxy, tor et sock sécurisé etc.

Tout est (légalement est/sera) déjà intercepté, clé, certificats . . .

Il n'y aucune connexion sécurisée possible dès lors qu'on ne contrôle plus l’intégralité des nœuds sur le réseau.

Ce qui m'ennui avec toute cette réalité dont il fait état c'est pour moi d'avoir un ping de m3rde alors qu'il y a moins de sauts sur le tracert que quand j'étais en 56kbps (-50ms rarement 50ms) et que j'ai 15mbps (+50ms toujours +50ms), y a trop de monde sur le net aujourd'hui ils nous bouffent la bande passante et ça attire les requins de la finance d'où la mise en place d'écoute pour pomper toujours plus de fric là où il le faut; toute cette surveillance ne profite réellement qu'à l'économie et c'est pour ça qu'elle est faite. Je paie deux fois le prix de ma connexion d'il y a dix ans, mon ping est deux fois plus merdique, les smartphones connectés pompent tout le trafic internet que les câblés paient à prix fort, il y a dix fois plus de pub, de script kiddies, de scam, la désinformation est légion, les particuliers ne s’intéressent plus à faire des sites perso et à apprendre à le faire, ils utilisent du tout fait qui rapporte du fric à eux où à d'autres sur un coup de tête tout en voulant faire le buzz absolu, tout se ressemble et suit le mouvement web2.0 qui à carrément nivelé par le bas les différences culturelles du cybermonde. Internet est devenu une banalité auquel l’accès n'est plus réservé aux personnes intelligente ou Voulant Le Devenir. Ce qui implique la mise en place d'une surveillance étendue à tout le réseau pour contrecarrer les mous du bulbe pensant s'en servir pour nuire et je trouve ça parfaitement bien tant que c'est dans cet intérêt mais on sait tous que l’intérêt financier est celui qui a le plus de poids dans la balance au final on se retrouve sujet à être exploité.

...

Te prend pas la tête Aeris, tout ira mieux quand tout le monde aura sa puce greffée à la base du crâne.

ePierre

a écrit le 08.06.2015 à 12 h 05

Dans l'article il est question de USB tokens.

J'ai cherché un peu, et d'après la photo il s'agit de tokens "MyPass2" de la société taiwanaise Changing Tec. Cependant, le logiciel pour utiliser ces tokens ne fonctionne que sous Windows.

Comment est-ce qu'Aeris a fait pour utiliser ces tokens sous Linux ? Je demande car j'aimerais utiliser les mêmes tokens.

yak

a écrit le 09.06.2015 à 11 h 05

"Ce lien qui vous explique comment respecter, sinon votre vie privée, au moins celle de vos interlocuteurs, accompagne son mail automatique. Le titre de l'article est évocateur: «Et puis merde à la vie privée»."

Ce lien donc revoie vers un blog très bien qui lui même donne des liens ves des solutions comme : Spirale digitale (http://spirale.io/fournisseur-email-messagerie-web-webmail-ou-service-de-courriels-lequel-choisir) qui aboutie sur une erreur 404, ou bien Blog Libre (http://blog-libre.org/post/2014/08/15/les-messageries-chiffrees-nouvel-espoir-ou-business-banal) que l'on ne peut pas consulter avec un outil comme TOR... un comble ! "Protégez vous, mais pas sur notre site !..."

yak

a écrit le 09.06.2015 à 11 h 20

Alors là le "quidam" de base comme moi qui n'y connait pas grand chose mais qui tout de même, possédant un "début de bulbe" ne sais plus quoi penser.

D'un côté un gars qui à l'air de savoir de quoi il en retourne et de l'autre un gars qui à l'air...de savoir de quoi il parle...

Donc "tout et son contraire" ? Qui sait de quoi il parle ? Rien n'est sécurisable ? TOR ne sert à rien ?... se protège est inutile et contre productif ?...

Et voilà on en est rendu au point que l'on ne peux rien décider, rien penser, car deux camps se forment et on ne sait le quel croire...

aeris

a écrit le 09.06.2015 à 14 h 31

@shampoing :

Mon modèle de menace n’est pas (que) la NSA. Si c’était le cas et que tu es une de leur cible directe (ou indirecte jusqu’à 3 sauts), va élever des chèvres dans le Larzac, et encore, fait gaffe à tes chèvres. Ils ont des moyens qui dépassent largement l’entendement et tu ne pourrais pas en faire grand chose.

Mon modèle de menace est plus la surveillance commerciale, lancée par Google, Amazon, Facebook, Microsoft, Apple et companie, qui cherchent à violer ta vie privée en permanence parce que leur rentabilité n’est basée que sur la revente de tes informations personnelles.

Mon modèle de menace, c’est aussi la perte ou le vol de mon PC ou de mon téléphone, avec n’importe qui qui pourrait récupérer des données confidentielles dessus (carnet de contact, mails, historique de navigation, documents persos, compabilité…). Ou encore la fuite de mots de passe qui conduit généralement à une escalade de compromission de compte si on a mis le même mot de passe partout et/ou qu’on a une boîte mail mal sécurisée (rappel de mot de passe possible sur tous les autres comptes liés à cette boîte mail).

Donc non, un PC « garbage » ne m’est d’aucune utilité avec ce modèle de menace, c’est mon adresse IP ou mon comportement qui les intéresse, pas que ça soit moi directement.

@ePierre :

Les MyPass2 me semblent être un pâle clone chinois du modèle original : Yubikey

Les Yubikey sont basées sur du logiciel libre et ouvert, et disponible en standard dans les dépôts de logiciel de toute distribution GNU/Linux qui se respecte :)

@yak :

Techniquement parlant, rien n’est sécurisable à 100%. Il existe toujours des failles, des défauts d’utilisation, des erreurs faites par l’utilisateur, qui conduiront à te mettre en danger.

Oui, Tor est cassé si un adversaire contrôle plus des 2/3 des nœuds Tor. Oui, Tor n’apporte que de l’anonymat, et non pas de sécurité, et que si tu n’utilises pas HTTPS via Tor, tu t’exposes à de graves problèmes (les nœuds de sortie font ce qu’ils veulent avec ton traffic s’il sort en clair, y compris pouvoir te refiler des malwares). C’est même écrit noir sur blanc dans la documentation de Tor.

Tout n’est qu’affaire de modèle de menace. On ne peut pas se protéger de tout, tout le temps, en tout cas dans un temps et avec des moyens raisonnables. Il faut donc faire des compromis.

Pose d’abord contre quoi tu cherches à te défendre, quels sont les moyens à disposition de ton adversaire, ce que tu cherches réellement à protéger.

Est-ce que c’est ton identité ? Ta localisation géographique ? Ta localisation dans le réseau ? Celle de ton serveur ? Est-ce que tu cherches à échapper à la surveillance de masse étatique ? Ou à celles des entités commerciales ? Est-ce que tu cotoies régulièrement des personnes « à risque » (journalistes, membres d’association, avocat, administrateur système…). Bref, pose-toi tout plein de question.

Face à ça, regarde et surtout cherche à comprendre ce que chaque technique de protection apporte (ou non), si elle est adaptée à ton modèle de menace, si quelque chose ne pourrait pas être plus efficace, etc.

Exemple tout bête : Web of Trust, qui a été mentionné un peu plus haut.

Tu es une personne lambda et tu t’en serts ? C’est cool, tu peux être informé qu’un site est malveillant avant même de cliquer dessus si ton modèle de menace est de tomber sur un site de phishing ou de malware…

Tu parts demain en Syrie ou tu deviens lanceur d’alerte ? WoT se transforme en véritable piège, puisqu’il n’y a plus qu’à aller saisir ou mettre une sonde devant les serveurs de WoT ou dans le réseau de ton fournisseur d’accès étatique pour avoir accès à l’intégralité de ton historique de navigation ! On peut même potentiellement s’en servir pour te renvoyer des données dangereuses à la place de juste un logo vert/orange/rouge !

one-two

a écrit le 09.06.2015 à 15 h 01

Tout d'abord, l'argument du "rien n'est sécurisé" n'a aucun sens. Pensez à votre maison. Votre porte peut être forcée (pied-de-biche ?), vos fenêtres brisées (oui, même le double-vitrage). Pire, un intrus suffisamment motivé/équipé pourrait faire un trou dans un mur ou dans le toit. Pour autant, laissez-vous toutes les portes et fenêtres ouvertes ? Non. Ça vous protège des individus qui cherchent des sites faciles (la maison du voisin ?) ou qui a peu de ressources.

De la même manière, bien que les technologies aient des failles, elles vous permettent de vous protéger de pas mal de monde ! Certes, pas contre les agences gouvernementales, mais quand même, elles vous protègent bien.

Concernant la yourte, n'importe quoi ! C'est sûr, il y a un investissement à faire : il faut investir du temps à comprendre et mettre en place mais après ça roule.

- Monter son PC : pour quelqu'un (ou avec quelqu'un) qui s'y connaît, c'est l'affaire de quelques heures et c'est parti pour plusieurs années !

- Installer Linux : idem, les distributions ont fait de très grands progrès, installer Ubuntu (ou similaire) pour un non-initié peut se faire dans l'après-midi (en prenant son temps) ...

- Installer quelques softs (navigateurs, clients mail, etc) : quelques minutes ...

- Installer les modules pour Firefox : idem, quelques minutes ...

Bref, vous passez un samedi avec un pote qui s'y connait un peu et c'est plié !

Ensuite, à l'utilisation, c'est presque transparent ! Je vous recommande chaudement RequestPolicy qui permettent de contrôler quels sites appelle quel site. Vous pouvez donc autoriser google.fr à appeler google.fr (c'est OK) mais refuser que slate.fr fasse appel à google.com (pourquoi ?).

Vous verrez toutes les indésirables qui sont chargés par de très nombreux sites ! Au total, 15 sites tiers sont appelés par Slate ! Quinze ! Google, Facebook, Twitter, et d'autres sites plus obscurs. Avec le temps, vous verrez certains sites revenir très souvent et vous réaliserez alors l'ampleur de tracking ! Et ça, c'est un premier pas, prendre compte du nombre d'acteurs qui vous trackent.

Ok, pour le serveur, en particulier le mail, c'est plus chronophage et ça demande plus de compétences. Toutefois, avoir son résolveur DNS sur son ordi, c'est relativement facile.

Jahimself

a écrit le 10.06.2015 à 4 h 51

Ormis le coup des clés de cryptage, bien qu'une seule est toujours presque vitale pour l'accès physique à la machine. (N'importe qui pouvant pirater tout un réseau domestique en 5 secondes en insérant une simple clé usb dans n'importe quel pc ou mac.)

Rien n'a été mentionné en revanche en ce qui concerne le filtrage des connexions à proprement parlé. Son pare feu doit absolument être configuré de façon à ne laisser passer aucune connexion rentrante. Auquel cas il est contaminable en 10 secondes.

D'autre part et ça vaut pour tout le monde, il vaut toujours mieux surfer en navigation privée afin de ne pas laisser de trace sur son propre ordinateur. Ce sont ces dernières qui peuvent être utilisé pour vous identifier lorsque vous visitez d'autres sites. Donc à moins d'avoir à 100% confiance dans les sites que l'ont visite il est recommandé d'utiliser la navigation privée.

Ce type aujourd'hui pourrait paraître fou ou parano, alors qu'en réalité les fous ce sont ceux qui le croient parano. Et croyez moi d'ici très bientôt vous allez le réaliser, nous ne sommes qu'au balbutiement du piratage à grande échelle.

IL y'a déjà énormément de site sur lesquelles la navigation est compromise. Certaines organisation mafieuses sont capables de générer plusieurs milliers de faux site d'information qui peuvent à tout moment se retrouver dans les premiers titres d'un google news, et de même que pour toute les recherches google. Un simple clic contaminera alors toutes vos installations peut importe votre système d'exploitation ainsi que votre routeur.

Je rencontre quotidiennement des machines infecté par un virus qui peut passer à travers n'importe quel système, y compris un live usb soit disant inaltérable, et même à travers quelques secondes de connexion sur un teamviewer.

Personne ne parle de ce virus, mais ceux qui ont des publicités pour 1phone à 1euros qui apparaît lors du surf ou des pop up de ce style, peuvent jeter leur ordinateur (tablette ou smartphone)... Ou du moins leur carte mère, le disque dur et la box internet ... IL n'y a aucun moyen connu de l’éradiquer à l'heure actuelle, pourtant il est présent sur 1 machine sur 2 que je désinfecte... (type IRP hook reconnu par rogue killer) A bon entendeur...

J'en suis venu à être obligé d'utiliser des cd-rom non réinscriptibles afin de garantir l'intégrité des données copiée lors de réinstallations, de même que pour la copie d'outils de décontamination.

Pour répondre à la question pourquoi ne pas utiliser un PC garbage? La réponse est qu'il lui faudrait alors dans ce cas une autre connexion internet avec wifi desactivé, ce qui serait plus simple mais il ne pourrait dans ce cas rien copier de ce pc sur aucun autre support sans risque de contamination.

yak

a écrit le 10.06.2015 à 12 h 43

Je souhaite me prémunir du traçage des entreprises principalement. Mais c'est vrai que plus généralement l'idée de se faire pister et que l'on collecte mes données, par qui ce soit ne me rejouit pas ! Participer ce faisant à l'elimination de quelconque danger pour notre société est biensure un combat avec le quel je suis d'accord. Qui ne serait pas d'accord pour vivre dans un monde plus sure ? Le soucis c'est qu'apparement tout le monbde devient suspect à un moment ou a un autre. Comme il est dit avec les lien au 3° degré cela doit permettre de mettre tout les gens connectés en surveillance. Garder des données à grande échelle qui ne seront utilisées qu'a fortiori me gène aussi... On ne sait pas comment peu évoluer une société et ses lois. Qui dis que dans 20 ou 30 ce que je fais, ce que je suis, qui est parfaitement légale ne deviendra pas interdit, voir punit par des années de prison ?...

Bref, j'utilise un peu TOR depuis des années (et de plus en plus), httpseverywhere est installé. J'ai comme tout le monde un anti virus (NOD32). C'est là mon hygiène du net.

Aurais tu des conseils supplementaires ?

Cdt

rGOt

a écrit le 13.06.2015 à 12 h 42

Ou placer le curseur de la sécurité? A partir de quand peut-on considérer que les moyens utilisés pour préserver sa vie privée soient révélateurs d'une paranoïa symptomatique? Chacun, en fonction de ses principes et de ses engagements devra certainement apporter ses propres réponses. Mais une choses est sur, les qualités intrinsèques des nouvelles technologies et d'Internet sont et seront toujours ce qui les rendent si indispensables: praticité, efficacité , intuitivité et ergonomie. Mais les moyens déployés par l'auteur de cet article semblent s'éloigner des principes premiers cités précédemment. L'exemple le plus révélateur de la disproportion dont il fait preuve est certainement son refus d'utiliser Facebook, malgré sa forte propension à vouloir s'en servir. Imaginez quelqu'un refusant de rejoindre ses amis posés tranquillement à la terrasse d'un café sous prétexte que le centre ville est bardé de camera de surveillance...

la Spirale Digitale

a écrit le 24.07.2015 à 17 h 18

je l'avais écrit du temps du Blog Libre

pour trouver un fournisseur email qui tienne la route : http://spirale.io/messageries-emails-et-webmails-lequel-choisir/

Damien de la Spirale Digitale / Blog Libre devenu Spirale.io