Café vie privée

Les tribulations d’un petit paquet réseau

Aeris

crypto-anarchiste chaton des Internet

Mail / Jabber :

aeris@imirhil.fr

GNU/Social : https://status.imirhil.fr/

Blog : https://blog.imirhil.fr/

Conférences : https://confs.imirhil.fr/

GNU/Social : https://status.imirhil.fr/

Blog : https://blog.imirhil.fr/

Conférences : https://confs.imirhil.fr/

GPG : EFB7 4277 ECE4 E222

OTR : 5769 616D 2D3D AC72

OTR : 5769 616D 2D3D AC72

Hacktiviste

Introduction

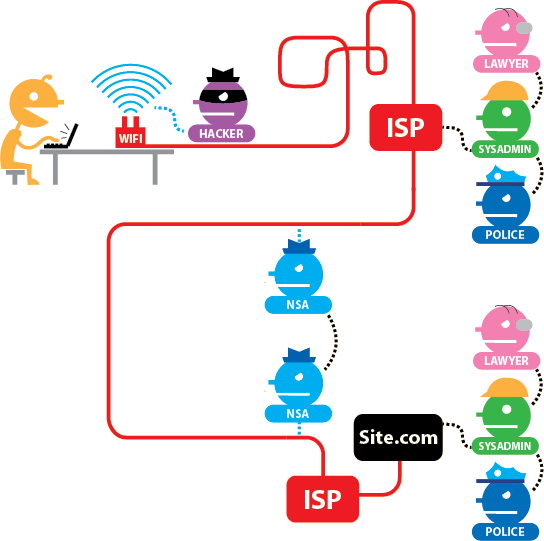

06 juin 2013 : Edward Snowden publie des documents relatifs à la surveillance massive de la population par la NSA

07 juin 2013 : Internet se réveille avec la gueule de bois

Introduction

La NSA a pu surveiller autant de monde aussi facilement

uniquement parce que personne n’utilise les outils de chiffrement

pourtant à disposition de tous

Les « geeks » les utilisaient déjà depuis longtemps, et les diffusaient via des « crypto-parties »

16 novembre 2014, un collectif se forme pour

démocratiser le chiffrement auprès du grand public

le collectif Café-Vie-Privée

Sommaire

On va étudier le (long) voyage d’un petit paquet IP

sur le grand réseau Internet

Et regarder comment sécuriser chacune des étapes !

sur le grand réseau Internet

Et regarder comment sécuriser chacune des étapes !

- Sécurité physique / locale

- Sécurité des communications

- Sécurité des services / hébergements

- le

bordelproblème du web

Internet — rappels

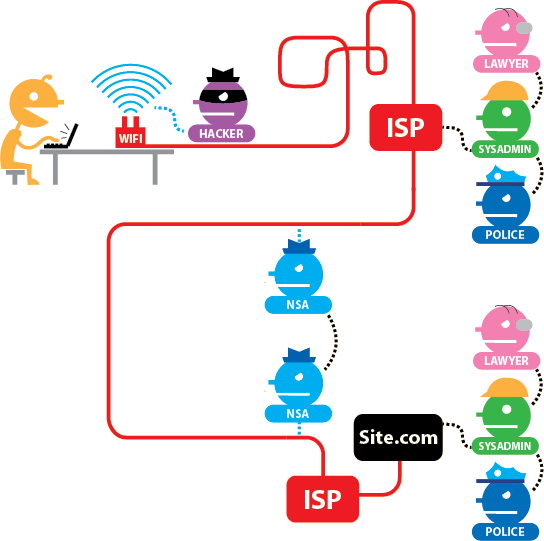

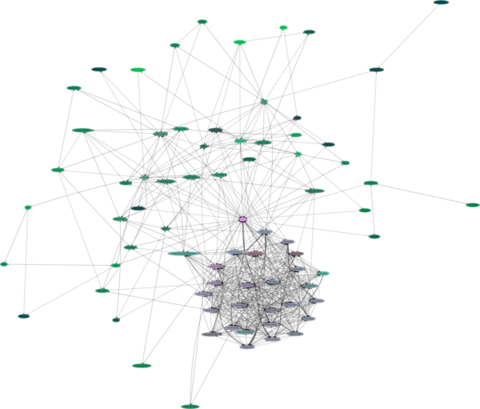

Internet, ce n’est malheureusement pas ça…

Internet — rappels

Internet, c’est ça…

Sécurité locale

Sécurité locale — Hygiène informatique

-

Utiliser du logiciel libre

⇒ GNU/Linux

-

Mettre à jour régulièrement son système

⇒ Au moins 1× par semaine ⇒ Au mieux 1× par jour ! -

Gérer correctement ses mots de passe

⇒ Pas le même partout ! ⇒ KeepassX

-

Chiffrer ses données

⇒ TrueCrypt,

, LUKS pour les disques durs

⇒ TextSecure

, LUKS pour les disques durs

⇒ TextSecure , pour les SMS

, pour les SMS

Sécurité locale = hygiène informatique

-

Pare-feu efficace

⇒ Tout ce qui n’est pas autorisé est interdit

-

Ne pas laisser traîner son ordinateur tout seul

⇒ Verrouiller sa session⇒ Machine en veille/hibernation⇒ Éteindre complètement la machine

-

Ne pas brancher une clef USB inconnue

⇒ Salons, conférences, séminaires⇒ Transports⇒ Publicitaires

-

Si vraiment machine tierce / environnement critique

⇒ Tails

Sécurité des communications

Sécurité des communications — DNS

« imirhil.fr » est inconnu d’un point de vue réseau

Besoin de l’adresse IP (5.135.187.37 ou 2001:41d0:8:c425::1) ⇒ DNS Généralement, on utilise le résolveur DNS de son FAI

Besoin de l’adresse IP (5.135.187.37 ou 2001:41d0:8:c425::1) ⇒ DNS Généralement, on utilise le résolveur DNS de son FAI

Malheureusement, certains ont pour mauvaise habitude de mentir

- but commercial : pub, trafic…

- but « technique » : mise-en-cache, optimisation… (généralement sur mobile)

- sur demande judiciaire : loi terrorisme

- dictature : censure

On peut aussi se faire pirater son réseau local

ARP spoofing, injection de paquet, IP spoofing

Sécurité des communications — DNS

Sécurité des communications — DNS

Installer son propre

résolveur local

Interroge directement les serveurs DNS racine d’Internet

(Ce qui n’est pas très cool pour les chatons 😿)

Interroge directement les serveurs DNS racine d’Internet

(Ce qui n’est pas très cool pour les chatons 😿)

Profiter pour activer

DNSSec

Taper sur les FAI/autres pour support de DNSSec

(Comme ça on sauve des chatons 😹)

(Et on les empèche de pouvoir mentir ! 😈)

(Et le support de IPv6 aussi au passage…)

(Et puis les IP fixes hein…)

(Et tant qu’à faire, la fibre optique…)

(Proprement !)

Sécurité des communications — DNS

Vraiment en situation d’urgence :

8.8.8.8 / 8.8.4.4

2001:4860:4860::8888 / 2001:4860:4860::8844

(Merci Google…)

Sécurité des communications — DNS

Vraiment en situation d’urgence :

8.8.8.8 / 8.8.4.4

2001:4860:4860::8888 / 2001:4860:4860::8844

(Merci Google…)

Sécurité des communications — Transport

Les communications circulent de routeurs en routeurs,

contrôlés par moultes entités

FAI, opérateurs, peering, dorsales…

FAI, opérateurs, peering, dorsales…

Certains tentent de lire les communications

Espionnage industriel, surveillance globale, régime totalitaire…

⇒ Nécessaire de chiffrer ses communications

Sécurité des communications — Transport

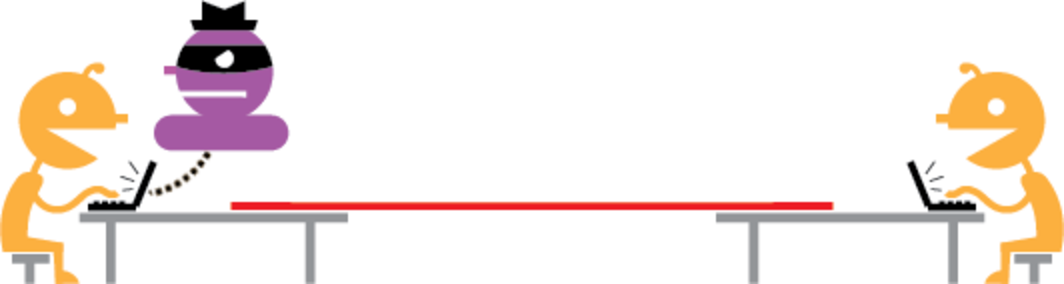

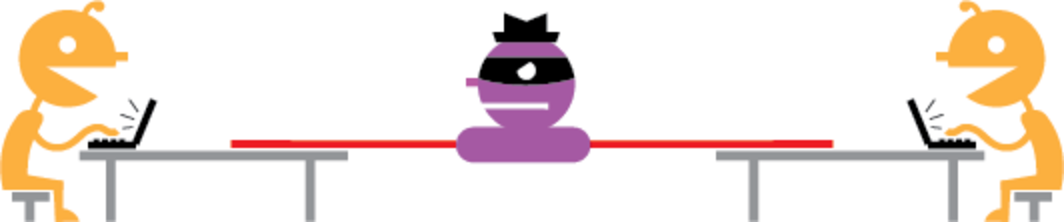

2 modes de protection

-

Point-à-point (TLS…)

-

End-to-End (GPG, OTR…)

Sécurité des communications — TLS

Non !!!

Le cadenas et

la barre verte

ne suffisent pas !

Sécurité des communications — E₂E

P₂P repose uniquement sur la bonne coopération

des différents acteurs techniques.

En réalité plus commercants que techniques

La sécurité ne semble pas les concerner…

La sécurité ne semble pas les concerner…

Tu veux de la sécurite ?

Fait-la toi-même !

Sécurité des communications — E₂E

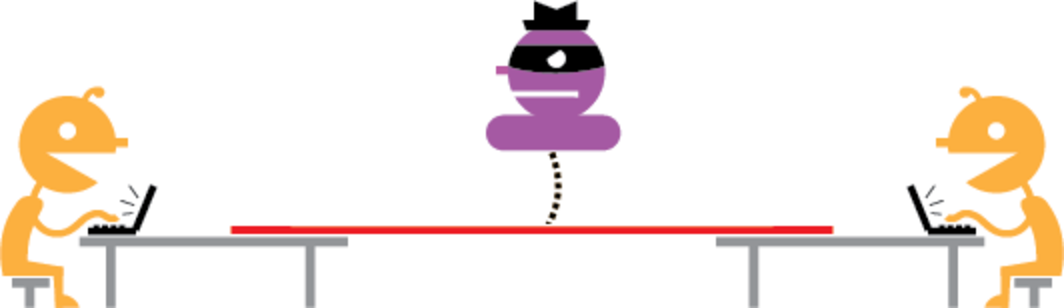

E₂E reprend les mêmes techniques que P₂P

Cryptographie à clef publique :

- On signe avec notre clef privée , notre destinataire nous authentifie avec notre clef publique

- On chiffre avec la clef publique de notre destinataire, qui déchiffrera avec sa clef privée

La chaîne de confiance devient :

Mes amis sont mes amis

Point.

Sécurité des communications — GPG / OTR

Les 2 systèmes E₂E les plus utilisés sont GPG (mail) et OTR (IM)

Supportés nativement (KMail, Clawsmail) ou via extensions (Enigmail, Pidgin)

Les principaux obstacles à un usage plus massif sont :

- l’usage peu massif (œuf, poule, tout ça tout ça…)

- la distribution des clefs

Key signing party

pub 4096R/0xEFB74277ECE4E222 2013-12-23 [expire : 2014-12-31] Empreinte de la clef = 6A68 B761 2629 7666 ECF4 8F03 EFB7 4277 ECE4 E222 uid Aeris <aeris@imirhil.fr> uid Nicolas Vinot <nvinot@april.org> uid Aeris <aeris@terrorist.es> sub 4096R/0x2016AF020A7C3668 2013-12-23 [expire : 2014-12-23]

Key signing party

Key signing party

Key signing party

Key signing party

Le prochain qui me dit qu’on est associal, je le mord

Sécurité des communications — Anonymat

Le serveur connaît l’adresse IP du client

Cette information peut-être critique

(lanceur d’alerte, journaliste, personne battue…)

Nécessité d’anonymiser les connexions

⇒ Tor

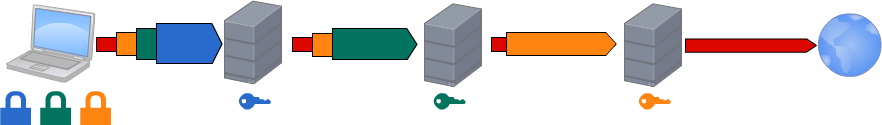

Sécurité des communications — Tor

| S → G | G → M | M → E | E → C | |

|---|---|---|---|---|

| Source | S.S.S.S | G.G.G.G | M.M.M.M | E.E.E.E |

| Destination | G.G.G.G | M.M.M.M | E.E.E.E | D.D.D.D |

| Contenu | 5VdN57o | V05IoDU | MTHpBWg | Contenu |

Utilité de HTTPS !

Sécurité des communications — Tor

- Contourner la censure (Chine, Corée du Nord, Syrie…)

- Protection des sources

- Protection du « doxing » (militants, via Hidden Service)

- Desktop : Tor Browser, Vidalia

- Mobile : Orweb, Orbot

- Critique : Tails

Vous pouvez aider ! \o/

Sécurité du stockage

Sécurité du stockage — Cloud

Problème du

« cloud »

- Où sont stockées mes données ?

- Qui y a accès ?

- Quel niveau de sécurité ?

Sécurité du stockage — Cloud

-

Fuites de données

- Snapshat, CelebGate (150), Shappening (90k)

- GMail (5G), Orange (2.3G / 30G)

- CNIL, JP Morgan (56G de n° de CB)

-

CGU/CGV, DRM

- MegaUpload (perte de données)

- Amazon (retrait de données)

- Facebook (publication de données)

-

Divers

Sécurité du stockage - Auto-hébergement

On peut parfaitement s’auto-héberger

-

Ça ne coûte pas cher

- Raspberry Pi : 50€, 5W

- Shuttle XS35v2 : 150€, 40W

- Dédié Online : 7€/mois

-

Ça ne demande pas forcément beaucoup de temps / compétences(Mais un peu quand même)

-

C’est très formateur / intéressantEt ça ça n’a pas de prix

Sécurité du stockage - Auto-hébergement

On peut s’adresser à des association

http://degooglisons-internet.org/

http://degooglisons-internet.org/

Sécurité du stockage - Auto-hébergement

On peut auto-héberger plein de choses

- Jabber (Prosody), GNU/Social, Diaspora*

- Site perso , blog

- partage de documents (Owncloud)

- « Pad », pastebin (ZeroBin)

- Mail (Posfix/Dovecot/Roundcube)

- …

Attention à la sécurité !

Un serveur seul trop longtemps cherche à se faire plein d’amis

Putting it all together…

Le web