Protégez votre anonymat

Sommaire

- Fonctionnement

- Outils

- Cas d'utilisation

- Comment aider

- Questions

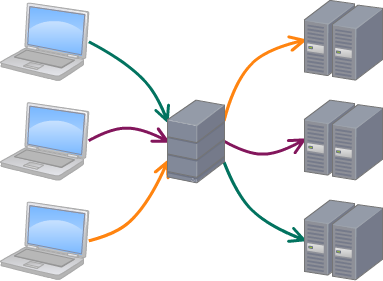

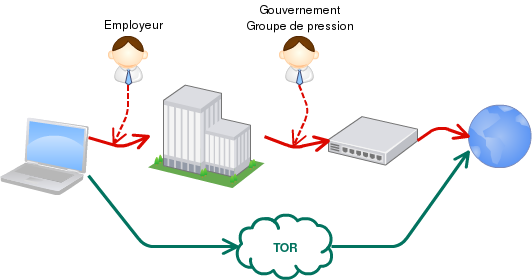

Communications Internet

Pleins d'intermédiaires

Pleins d'intermédiaires

- FAI

- Fournisseurs de contenu

- Intermédiaires techniques

- Points de peerings

- Câbles sous-marins

HTTP

Source : 109.190.87.53 (aeris.imirhil.fr)

Destination : 46.51.197.89 (ec2-46-51-197-89.eu-west-1.compute.amazonaws.com)

Requête :

GET / HTTP/1.1

Host: duckduckgo.com

Réponse :

HTTP/1.1 200 OK

Content-Type: text/html; charset=UTF-8

<!DOCTYPE html>

<html>…</html>- IP source : 109.190.87.53

- IP destination : 46.51.197.89

- Site consulté : Duckduckgo

- Contenu de la requête

- Contenu de la réponse

HTTPS

Source : 109.190.87.53 (aeris.imirhil.fr)

Destination : 46.51.197.89 (ec2-46-51-197-89.eu-west-1.compute.amazonaws.com)

Requête :

=~IE<!@@M"1$M:

95I7$80j3O1wZ0>GW<^f.:v"'Hrb74RrY\ZW? V~Iq'm'EXrhzp^[Rd/,

Réponse :

X5uE'@4."089:'

i95I#A&(LygK>D)GjMNt8-W7jeM?~VQ<V\(<;EPE@[IUmO;&$K-l%2- IP source : 109.190.87.53

- IP destination : 46.51.197.89

-

Site consulté :

Duckduckgo

S.N.I.

S.N.I.

- Contenu de la requête

- Contenu de la réponse

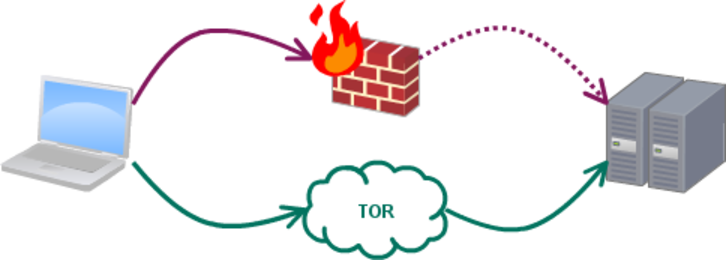

Proxy / VPN

Fondamentalement pas meilleur

- Compromission du prestataire

- Analyse temporelle

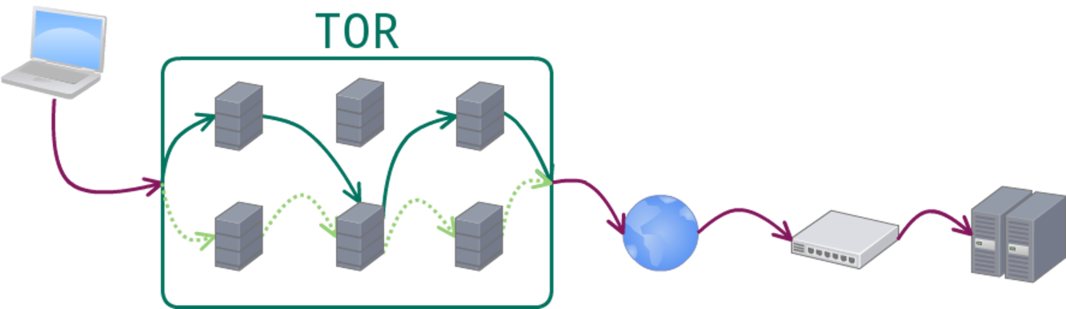

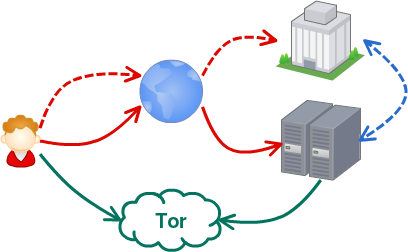

Tor à la rescousse

Le projet Tor

Système de routage en oignon

Logiciel libre

1ère version en 2002

Soutenu par The Tor Project

Organisation à but non lucratif

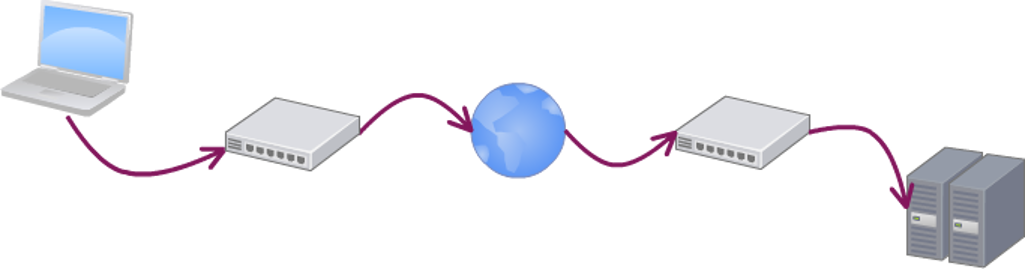

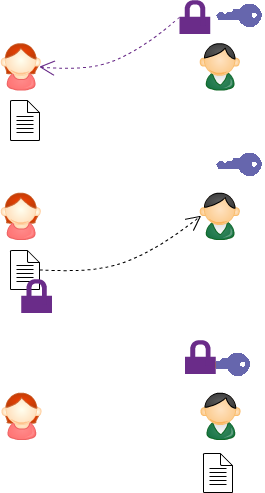

Cryptographie à clef publique

Routage en oignon

Triple chiffrement à clef publique

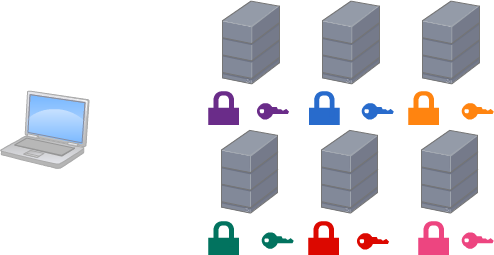

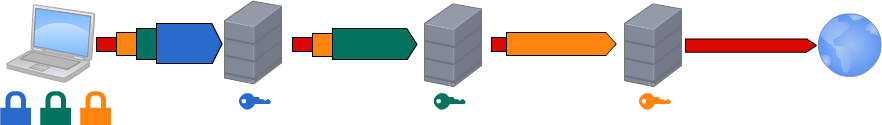

Communications avec Tor

| S → G | G → M | M → E | E → C | |

|---|---|---|---|---|

| Source | S.S.S.S | G.G.G.G | M.M.M.M | E.E.E.E |

| Destination | G.G.G.G | M.M.M.M | E.E.E.E | D.D.D.D |

| Contenu | 5VdN57o | V05IoDU | MTHpBWg | Contenu |

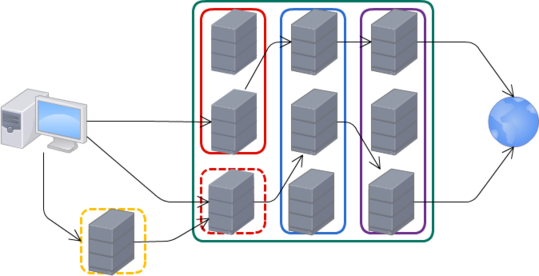

Blocage de Tor

La liste des nœuds Tor est publique

Récapitulatif : les types de nœuds

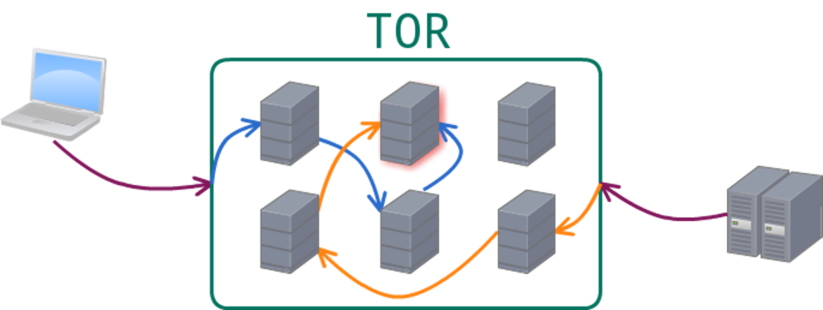

Services cachés

- Adresses en .onion

- Double routage en oignon

- 3 relais depuis le client

- 3 relais depuis le serveur

- Le client ne sait rien du serveur

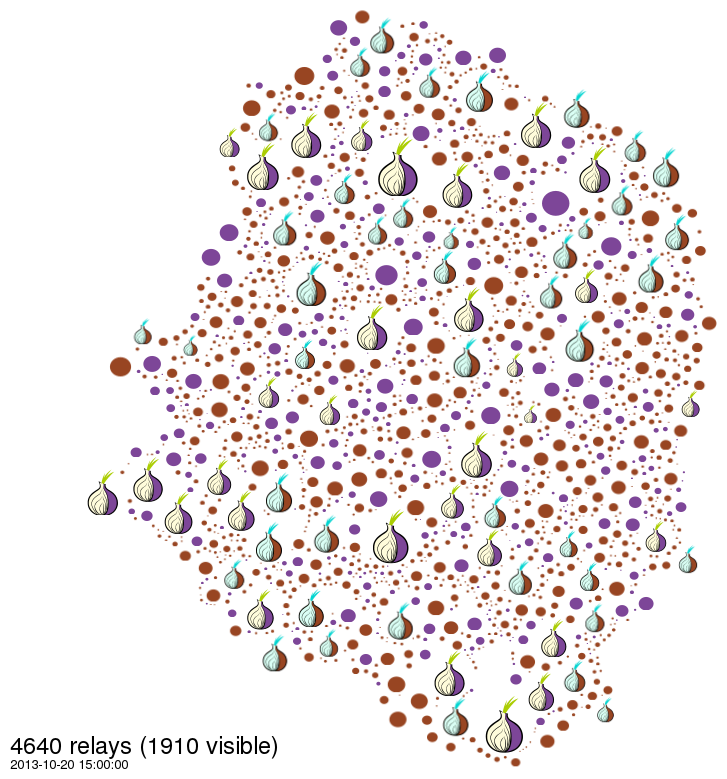

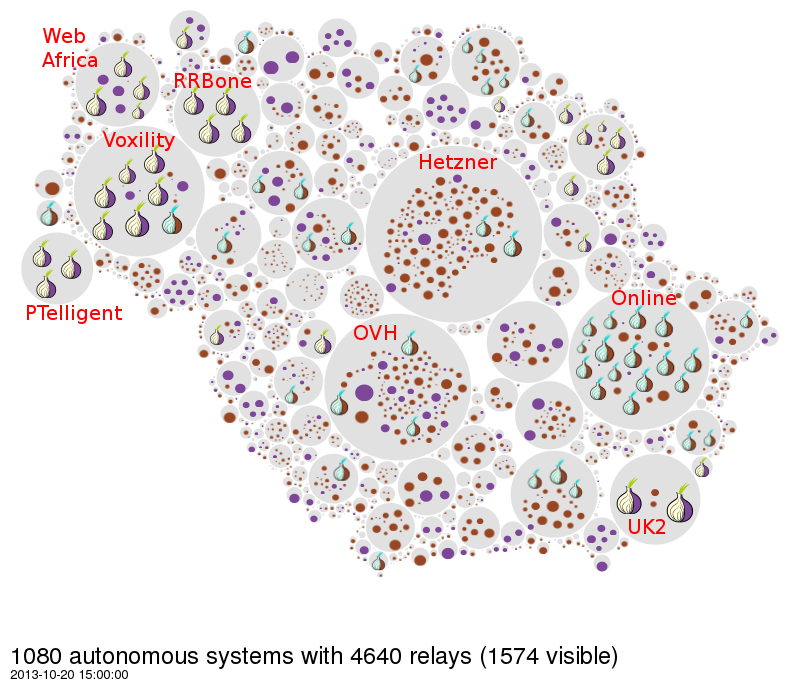

Quelques chiffres

4600 relais présents dans le réseau

900 nœuds de sortie

40Gb/s de bande passante

25Gb/s utilisés

500k utilisateurs (6% de Français)

Les outils

GNU/Linux

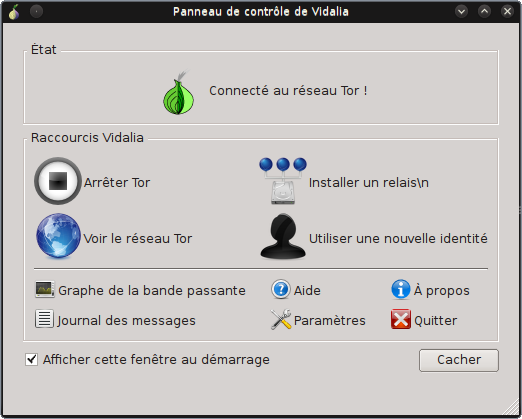

Vidalia + Firefox + Foxy Proxy

Contourne la censure

Pas d'anonymat

Anonymat ≠ IP

Anonymat ≠ IP

- IP

- User agent

- Historique

- Cookies

- URL externes

- Javascript

- SSL

- Pleins d'autres choses

Anonymat

Anonymat

- Modifier son user agent ⇨ User Agent Switcher

- Bloquer les cookies ⇨ Cookie Monster

- Interdire les appels externes

- Request Policy

- Disconnect

- Adblock Edge

- Interdire le javascript ⇨ No Script

- Faire attention aux certificates SSL

- HTTPS Everywhere

- Certificate Patrol

- Des logiciels à jour

- Du bon sens, de la méfiance

GNU/Linux

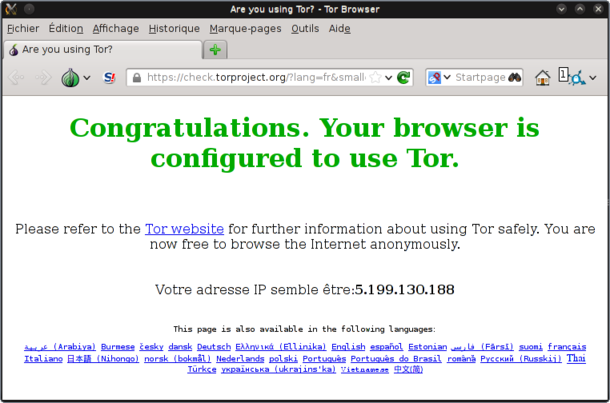

Tor Browser Bundle

Firefox remasterisé

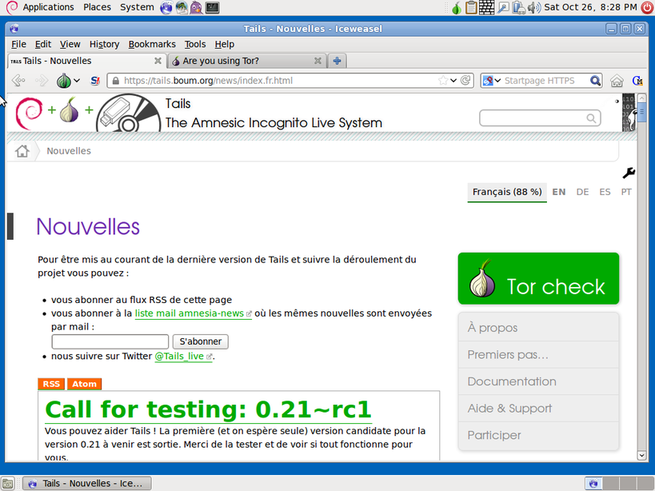

Tails

Tails

Tails

Live CD/USB Debian axé anonymat & sécurité

Tor mais pas que

- GPG

- Métadonnées

- Pare-feu

- Mode « panic »

- …

Androïd

Orbot

Windows / Mac OS

Tor, pour quoi faire ?

Contourner la censure

Chine, Corée du Nord, Syrie, Russie…

Mais aussi Belgique, France… !!!

On cherche à accéder à du contenu censuré

Contenus illégaux dans le pays en question

⇨ Anonymat souvent nécessaire

Éviter le « doxing »

Récupération d'informations personnelles dans un but malveillant

Blog sur des sujets sensibles, positions politiques…

Protection des lanceurs d'alerte

Manning, Snowden et tant d'autres

On doit communiquer des informations sensibles

Risques encourus : perso, pro, juridiques, moraux

On doit continuer à émettre

⇨ Anonymat +++

Comment aider

Héberger des nœuds de sortie

De la bande passante disponible (≥100Mbs)

S'occuper des mails abuse@

Des risques possibles (convocation, saisie…)

Éviter les actions isolées

Agir collectivement

⇨

23 adhérents

Des entrées RIPE

Des bénévoles pour répondre à abuse@

Marcuse : nœud intermédiaire (Liazo, 25/06/2013, 100Mbps)

Ekumen : nœud de sortie (Gandi, 23/10/2013, 100Mbps \o/)

Marcuse : nœud de sortie (Liazo, 15/11/2013, 100Mbps \o/ \o/)

Héberger d'autres types de nœuds

Être nœud de sortie est le plus utile pour le réseau

Mais effets de bord +++

Être middle ou guard

Mais toujours quelques effets de bord

On peut aussi monter des bridges ou des obfsproxy

Pas ou peu d'effets de bord

Diversité

Rejet / incompréhension